Блог о SEO оптимизация и поисковое продвижение

Контроль и обеспечение безопасной работы сайта

Автор: ХайперСЕО11 Дек

И вновь пост навеян очередным запросом по работе. Пришла заявка на оценку задачи, которая начинается с пункта «Контроль и обеспечение безопасной работы сайта». Ниже скрин начала брифа, но не напрягайте зрение — он тут больше для антуража.

Да начнётся технический аудит сайта

Суть в том, что у клиента всё хорошо настолько, что ему даже интересно, что ещё можно улучшить. Тот случай, когда чеклист ламера остаётся курить в сторонке:

- обновить cms и плагины,

- проверить сайт антивирусом (к примеру, zip-архив сайта загнать на virustotal) и свой компьютер хотя бы CruelIt-ом (разумно-скептически оценивая рекомендации, игнорируя угрозы типа «Обнаружена Windows, рекомендуется Win+R format c:»),

- Запретить в конфиге сервера (у самых маленьких это .htaccess), для анонимных пользователей любые соединения, которые не для получения контента в предполагаемом виде,

- отказаться от использования технологий, передающих аутентификационные данные в открытом виде (FTP, HTTP без шифрования)

- сменить пароли на неподбираемые,

- загрузить фотки подковы, иконок и четырёхлистного клевера в медиафайлы,

- настроить регулярное резервное копирование в облако с шифрованием.

В общем, очевидные детские вещи, без которых можешь даже не заметить тот момент, когда твой сайт перейдёт на тёмную сторону силы. Но даже этому нужно учиться, в лучшем случае — изучая кейсы, а в худшем (или в «как обычном») — на своём горьком опыте лет потерь и восстановлений.

Другой уровень: понимать, что точечные злонамеренные угрозы, направленные именно на ваш сайт — явление настолько редкое, что актуальным станет только когда в вашем штабе уже заведётся бородатый сисадмин, который будет умело отражать гигабитный брутфорс в перерывах между заправкой МФУ.

Основная угроза — массовая эксплуатация уязвимостей в популярном софте. Многие сайты написаны на PHP, используют базы MySQL на СУБД MariaDB, почту отправляют с сервера exim4, запросы мониторит fail2ban, и прочее обычно стандартно: vsftpd, nginx, debian, centos... Узнав об уязвимости в числе первых, злонамеренный анонимус при желании найдёт способ её эксплуатировать и создать армию зомби-сайтов. Даже если заплатку уже выпустили (обычно информация об уязвимости не публикуется до выпуска заплатки), лишь единицы администраторов среагируют в нулевой день. А множество хостингов, функционирующих по принципу «и так сойдёт» будут уязвимы даже спустя месяцы.

В связи с этим вопрос — пользоваться шаред-хостингом, где софт предустановлен, настроен и обновляется (предположительно) своевременно без участия клиента? Или всё же VDS? — Где надо самому устанавливать, настраивать, следить за обновлениями, и конечно быть хотя бы юзером линукс, собрать из практики горячую подборку консольных команд, подписаться на рассылки каких-нибудь systemintegra, серверное администрирование на habr, отправляя при каждой тревожной новости своему серверу команду apt-get update && apt-get upgrade && reboot... Иначе будут такие казусы, которых не хотелось бы и на своих сайтах, не говоря о клиентских.

Думаю, в этом вопросе, как и во многих других, решает золотая середина. Если удобен вариант использовать шаред-хостинг — надо найти достойный хостинг и использовать его. А когда требуется всё же что-то большее, то начать с VDS и сисадмина на аутсорсе. Если сервер делается с нуля и по уму, то после установки и настройки работы будет не много, но регулярно, потому расходы на сисадмина будут сопоставимы с тратами на хостинг. Базовые знания работы сервера на уровне юзера, конечно, будут нужны. Но более серьёзные — это для энтузиастов с кучей свободного времени.

Возможно, вы предпочтёте это время потратить лучше на изучение вопроса увеличения конверсии сайта, монетизации. Иначе сайт будет супер-защищённым в основном потому, что о нём будут знать 3 бота и админ. Я, например, по большей части на эту защиту расчитываю. Даже думаю автовход в админку без пароля сделать, чтобы посты писать с любого устройства, даже с самоплата — вдруг меня там вдохновение поймает. Ну, а на данный момент моё вдохновение как бы всё, окончено. В общем, я — за ту войну с хакерами, которой не будет, peace!

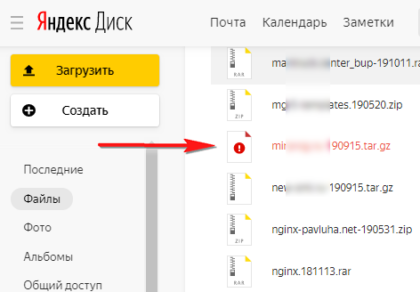

P.S. Кстати, как вариант своевременного вычисления вирусов на сайте, можно использовать Яндекс.Диск для хранения бэкапов. В веб-интерфейсе Яндекс показывает архивы, содержащие вирусы:

Бэкап скомпрометированного сайта

А с учётом того, что Яндекс.Диск удобен для монтирования по протоколу WebDAV и бесплатно даёт необходимое количество дискового места для хранения бэкапов сайтов (10 ГБ бесплатно против 3,5 ГБ — максимальный размер сайта в моей практике по администрированию серверов), получается удачная охота на двух зайцев. Если интересно, как настроить автоматический бэкап на Яндекс.Диск — пишите в комментариях, по заявкам сделаю статейку.

- Рубрика: Web-технологии

Запись опубликована 11 декабря 2019 года. Пост окончен, но в рубрике «Web-технологии» есть не менее интересные посты:

- Что будет, если к сайту не подключить SSL в 2019

- Безболезненный переход на SSL — перенос сайта на HTTPS

- Смена дизайна работающего сайта

RSS подписка (как это?) поможет вам не пропустить ничего интересного на этом блоге.

RSS подписка (как это?) поможет вам не пропустить ничего интересного на этом блоге.

- Публикации (RSS)

- Отзывы (RSS)

- regnic.name (домен)

- hostiman.ru (хостинг)

- Создать и наполнить блог

- SEO статей блога

- Монетизация

- Как оптимизировать блог для голосового поиска

- Используй сниппеты и схему для повышения видимости в голосовом поиске

- Оптимизация скорости сайта для мобильных устройств: Ключ к успеху в голосовом поиске

- Создавай информативный и разговорный контент для оптимизации сайта под голосовой поиск

- Оптимизация сайта для голосового поиска: Используй длинные ключевые фразы и вопросы

- Будущее SEO: Как искусственный интеллект изменяет правила игры в поисковой оптимизации

- Искусственный интеллект как секретный ингредиент: Как он помогает разрабатывать уникальные стратегии SEO

- Преимущества и вызовы: Использование ИИ в SEO и как избежать распространенных ошибок

- SEO и ИИ: Партнерство будущего для эффективной оптимизации и повышения конверсий

- Основы SEO с применением ИИ: Как использование машинного обучения улучшает вашу видимость в поиске

- Искусственный интеллект vs. Традиционная SEO: Кто победит в борьбе за топовые позиции?

- От ключевых слов к нейронным сетям: Как ИИ переворачивает SEO-индустрию

- Максимизация результатов SEO: Пять способов внедрения искусственного интеллекта в вашу стратегию

- Умные решения для умных сайтов: Как использование ИИ приводит к повышению органического трафика

- Искусственный интеллект и SEO: Как автоматизация помогает достичь высоких позиций в поисковой выдаче

- Будущее SEO: Как искусственный интеллект изменяет правила игры в поисковой оптимизации

- Индустрия рейтингов: Как оценки влияют на потребителей и бизнес

- Путеводитель по рейтингам: Роль рейтингов в выборе туристических объектов

- Рейтинги в образовательной сфере: Ориентир стремления к качеству образования

- Лайки, репосты и комментарии: Как рейтинги влияют на выбор контента в социальных сетях

-

Олеся: возврат денежных средств

-

Alex: Вот именно, доменное имя может дать преимущество в продвижении, но доменная зона никак нет. Мы тут [...]

-

Посещатель: Тайна посещаемости разгадана. 📈💥 Теперь я смогу оценить свой успех, побить конкурентов и разгадать [...]

-

Наше вSEO: Хайпер, кончай палить темы! Я только сделал свою сетку китайских магазинов, ещё на этапе индексации [...]

-

Сеня: В целом, статья корректно отражает значимость и потенциал AI в CPA сетях, однако необходимо помнить [...]

-

Мамкин Сеошнег: Что интересно, продолжаю зарабатывать на Адсенсах - даже на русскоязычных сайтах с него заблоченног [...]

-

Мамкин Сеошнег: В профессиях, связанных с обработкой информации и созданием медиа-контента, уже нейронки оставляют [...]

На «Контроль и обеспечение безопасной работы сайта» получено 6 отзывов

Вот насчёт пункта «обновить cms и плагины» как раз не уверен. На WP в 2-х из 2-х случаях в моей практике вредонос прилетал как раз после обновления плагина из официального репозитория (грешили этим RusToLat и WP No External Links). Бывает, что разработчикам плагинов присылают предложение о покупке проекта, от которого трудно отказаться. И даже если плагин перекупили с самыми сомнительными целями, разослали юзерам обновление с малварей, администрация спалила и удалила плагин из репозитория — конкретный сайт на WP будет продолжать использовать скомпрометированную последнюю версию плагина без всяких уведомлений

Уровень защиты прямо пропорционален градусу паранойи

У меня в основном контентные сайты с заранее известным небольшим списком вариантов обращений. Например, из POST запросов только на адрес /search, остальные запросы GET на ЧПУ (нет запросов напрямую к php-файлам). Вот и фильтрую подозрительные запросы в отдельный лог, потом интересно бывает почитать за чашечкой какао. Много интересного можно узнать про разные движки

Хороший способ, тоже таким балуюсь на некоторых сайтах. На коммерческих сайтах не делаю, чтобы случайно не заблокировать какой-то нужный функционал

Мне интересно. Напишите, пожалуйста, как на Я.Диск настроить автоматический бэкап сайтов. Подписалась, жду новостей)

поступаю в универ на компьютерную безопасность)

Ваше SEO-мнение

Я прошу высказать своё мнение, а не оставить ссылку на раскручиваемый сайт. В любом случае, ссылки в комментариях у меня закрыты от индексации, если интересует качественный обмен ссылками -